كيفية حماية سطح المكتب والهاتف الذكي من الهجمات الإلكترونية

Miscellanea / / August 05, 2021

في عالم مليء بالمعلومات والتكنولوجيا ، أصبحت الهجمات الإلكترونية والجرائم الإلكترونية مشكلة شائعة للمبتدئين. لكن في بعض الأحيان ينخدع المحاربون القدامى. الهواتف الذكية هي الاتجاه الجديد وبدونها تصبح حياتنا فارغة.

لكننا نحتاج إلى معرفة أن الهواتف الذكية أكثر عرضة للهجمات الإلكترونية من أجهزة الكمبيوتر المكتبية أو أجهزة الكمبيوتر. اليوم سنناقش الأمر نفسه ونحاول أن نفهم قرائنا بشكل واضح.

جدول المحتويات

- 1 كيف تحمي الهواتف الذكية وأجهزة الكمبيوتر المكتبية من الهجمات الإلكترونية؟

- 2 كيف تكون آمنًا في عالم الإنترنت من الهجمات الإلكترونية؟

-

3 منع الهجمات الإلكترونية

- 3.1 البرامج المحدثة

- 3.2 برامج الأمن

-

4 لوحة مفاتيح افتراضية

- 4.1 تركيب البرامج

- 4.2 تغيير كلمات المرور بانتظام

- 4.3 تقييد الأذونات

- 5 خاتمة

كيف تحمي الهواتف الذكية وأجهزة الكمبيوتر المكتبية من الهجمات الإلكترونية؟

نحن نعيش في عصر التحديث والتكنولوجيا. نظرًا لأن هذا يمكن اعتباره نعمة ، في بعض الأحيان ، يمكن أن يكون أيضًا لعنة للمستخدمين. في الوقت الحاضر ، يتم اختراق الأوراق المالية السيبرانية في كل قطاع من قطاعات المعلومات والتكنولوجيا. يتم تنفيذ هجمات إلكترونية كبيرة في أجزاء مختلفة من العالم ، بدءًا من الاحتيال باستخدام بطاقات الائتمان أو بطاقات الخصم إلى هجمات برامج الفدية. حتى الآن ، سنناقش كيفية حماية أنفسنا من هذه الأنواع من الهجمات والتدابير الأمنية التي يمكننا اتخاذها.

كيف تكون آمنًا في عالم الإنترنت من الهجمات الإلكترونية؟

أحد أهم جوانب الجريمة الإلكترونية هو خرق أمن البيانات ، والذي يمكن القيام به بين الحين والآخر إذا لم يتم التعامل معه. تتضمن إحدى أكثر الهجمات الإلكترونية شيوعًا بوابات الدفع عبر الإنترنت. هذه أحلى بقعة من المهاجمين. إنهم ببساطة يخدعون المستخدمين عن طريق محاكاة كونهم موقعًا موثوقًا به وإدخال تفاصيل البطاقة أو عنوان UPI.

المتسللون في الوقت الحاضر متقدمون ، وهم يعرفون كل أخطاء الأنظمة التي يمكنها فتح بوابة لجميع التفاصيل السرية لأي شخص على جهاز الكمبيوتر الشخصي الخاص به. لديهم أيضًا أدوات متطورة وأنواع مختلفة من أنظمة التشغيل التي يمكنها تعطيل الخادم وسرقة المعلومات الحيوية. يحتاج المستخدمون الآن إلى الاهتمام بالعديد من العناصر بدءًا من نظام التشغيل المحدث إلى برنامج أمان الإنترنت المتقدم الذي يمكنه الحماية من مثل هذه الحوادث المؤسفة.

منع الهجمات الإلكترونية

ليس فقط الهواتف الذكية ولكن مستخدمي سطح المكتب هم أيضًا عرضة للهجمات الإلكترونية بطرق عديدة لتضمينها ، تعد Ransomware واحدة من تلك البرامج التي تقوم بتشفير الملفات في نظام الكمبيوتر للمستخدمين وتتقاضى مبلغًا كبيرًا مقابل إلغاء قفلها. يعمل بعض المتسللين أيضًا على اختراق الأداء العام للنظام عن طريق إطلاق الديدان في الكمبيوتر وبالتالي جعل الجهاز بشكل عام أبطأ.

عندما يكون جهازك بطيئًا بدرجة كافية ، يمكن للمتسلل الآن الاتصال بجهاز المستخدم والوصول إلى جميع الملفات لأنه عندما يكون هناك فيروسات متنقلة في نظام ما ، فإنها تحظر برامج مكافحة الفيروسات. حتى الآن ، سنناقش طرق منع مثل هذه الأنواع من الهجمات الإلكترونية.

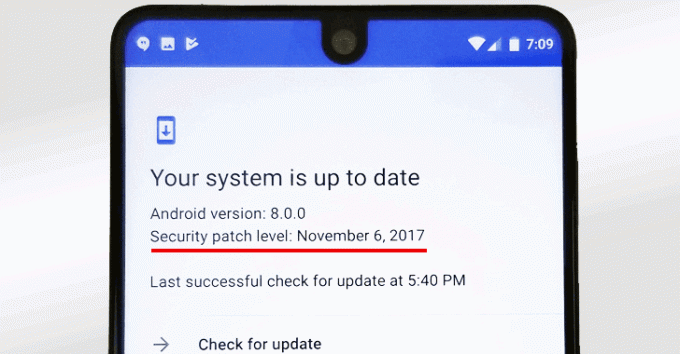

البرامج المحدثة

يؤدي تحديث البرنامج باستمرار إلى تقليل فرص التصيد الاحتيالي وتهديدات الأمان الأخرى. وذلك لأن مطور البرامج على دراية بالمشكلات الموجودة في برامجه المبنية ويعرف جميع أوجه القصور. لتقليل التهديدات ، يقومون بإصدار تحديثات تصحيح الأمان للهواتف الذكية والتحديثات التراكمية لمستخدمي الكمبيوتر.

برامج الأمن

إذا لم يكن لدى المستخدم معرفة كافية بعالم الإنترنت ولكنه يحتاج إلى استخدامه بأي طريقة ، فيجب عليه الاحتفاظ ببرنامج مكافحة الفيروسات في نظامه في أي وقت. أو يفضل برنامج أمان للمصالح لتوفير بيئة آمنة للمستخدم. برامج الأمان ، إن لم يكن بالكامل ، تقلل من المخاطر إلى حد كبير من خلال خوارزميات الويب الخاصة بهم. لا ننسى ، في الوقت الحاضر ، أن أنظمة التشغيل تأتي مثبتة بأمان داخلي.

لوحة مفاتيح افتراضية

هذا هو الجزء الأكثر تركًا في عالم الخدمات المصرفية عبر الإنترنت. يقوم المتسللون بحقن برنامج keylogger على أي حال في جهاز المستخدم ، والذي يسجل التقارير وضغطات المفاتيح على المستخدم. وبالتالي ، يتم اختراق الأمان ، ويتم استبعاد المخترق بكل المعلومات المطلوبة التي يحتاجها. لذلك أثناء استخدام الخدمات المصرفية عبر الإنترنت أو أي مواقع تحويل أموال عبر الإنترنت ، من الضروري استخدام لوحة مفاتيح افتراضية. يحتوي Windows على لوحة مفاتيح افتراضية مضمنة وآمنة تمامًا.

تركيب البرامج

تركيب متصدع و تطبيق غير معروف للبرامج يؤدي إلى مزيد من الانتهاكات الأمنية. وذلك لأن المصدر الفعلي للتطبيق غير معروف ، وقد يكون المطور قد أدخل بعضًا من أدواته التي تجمع تلك البيانات والمعلومات من كمبيوتر المستخدم وتحصل على وصول كامل إليها عليه. لذلك لمنع أنفسكم من مثل هذه الهجمات ، لا تقم أبدًا بتثبيت برنامج مطور متصدع أو مصحح أو غير معروف.

تغيير كلمات المرور بانتظام

كلمات السر يجب تحديث رموز المرور وأرقام التعريف الشخصية بانتظام والتحقق من التزامن وعدم تكرارها أبدًا. يجب أن تظل كلمات المرور مختلفة عن اسم المستخدم لحماية خصوصيتك ، وبالتالي حماية نفسك من الاحتيال عبر الإنترنت.

تقييد الأذونات

تتم عمليات الاحتيال على الهواتف الذكية عادةً عندما يسمح المستخدم بالأذونات غير المطلوبة ، والتي يطلبها التطبيق. يعد تجاهل هذا خطأ فادحًا ، ويكتسب البرنامج إذنًا بشأن نمط استخدام المستخدم ، وبالتالي يجعل هاتفه الذكي مبتذلاً. هذه الأذونات محمية بشكل جيد في حالة البرامج من المطورين المشهورين ، كما ناقشنا سابقًا.

خاتمة

بعد معرفة كل الطرق الممكنة للحماية عبر الإنترنت ، يمكننا أن نستنتج أن الأخطاء التي يرتكبها المستخدم تعتبر بمثابة نعمة للمتسللين. لكي تكون آمنًا في عالم الإنترنت هذا ، يجب على كل شخص أن يأخذ الحماية. لم يعد عالم الإنترنت كما كان عليه من قبل بعد إدخال الذكاء الاصطناعي ، والتعلم الآلي ، وأيضًا إنترنت الأشياء.

قد يعتقد الناس حتى أنهم يخضعون للمراقبة طوال الوقت. ولكن هذا ليس هو الحال ، وكل عملة لها وجهان ، لذلك يجب فهم الخير والشر جيدًا عند استخدام الخدمات عبر الإنترنت.

هذا كل ما لدينا من أجلك فيما يتعلق بحماية الهواتف الذكية وأجهزة الكمبيوتر المكتبية من الهجمات الإلكترونية. نأمل أن يساعدك هذا الدليل. الآن ، جتحقق من دليل ويندوز, أدلة الألعاب, أدلة وسائل التواصل الاجتماعي, ايفونو و أدلة Android لمعرفة المزيد. إذا كان لديك ملفاستفسارات ص ، التعليق مع اسمك ومعرف البريد الإلكتروني. علاوة على ذلك ، اشترك في منطقتنا قناة يوتيوب من أجل مشاهدة مقاطع فيديو رائعة حول نصائح وحيل الألعاب والهواتف الذكية. شكرا جزيلا!

أنوبهاف روي هو طالب هندسة في علوم الكمبيوتر وله اهتمام كبير بعالم الكمبيوتر والأندرويد وأشياء أخرى تحدث في عالم المعلومات والتكنولوجيا. تم تدريبه في التعلم الآلي وعلوم البيانات وهو مبرمج بلغة بايثون مع إطار عمل Django.