كل شيء عن مجموعات أمان Amazon Web Services (AWS)

دليل مفيد آخر / / August 05, 2021

تُعد Amazon Web Services (AWS) النظام الأساسي السحابي الأكثر شمولاً والأكثر اعتمادًا في العالم. إنها توفر مجموعة واسعة وموثوقة من البنية التحتية التقنية وخدمات الحوسبة السحابية القابلة للتطوير والتي يطلبها ملايين المستهلكين على أساس الدفع حسب الاستخدام المحسوب. بالطبع ، مع هذا المستوى من التطور قد تأتي بعض المخاوف الأمنية التي قد تكون لدى المستهلكين. في هذه المقالة ، سأتحدث عن مجموعات أمان Amazon Web Services وكيف يمكن استخدامها لحماية مثيلات EC2 على AWS.

جدول المحتويات

- 1 ما هي مجموعة أمان AWS؟

- 2 كيفية إنشاء مجموعات أمان AWS

-

3 كيفية تكوين مجموعات أمان AWS وتحسينها

- 3.1 إزالة المجموعات غير المستخدمة

- 3.2 تمكين التنبيه والتعقب

- 3.3 تجنب حركة المرور الواردة عبر 0.0.0.0/0

- 4 أدوار مجموعات أمان Amazon Web Services

-

5 قواعد مجموعة الأمان

- 5.1 مصدر

- 5.2 بروتوكول

- 5.3 نطاق المنفذ

- 5.4 الأوصاف

ما هي مجموعة أمان AWS؟

ان أمازون خدمة ويب مجموعة أمنية هو ببساطة جدار حماية افتراضي للمثيل الخاص بك للتحكم في (تصفية) حركة المرور الواردة والصادرة.

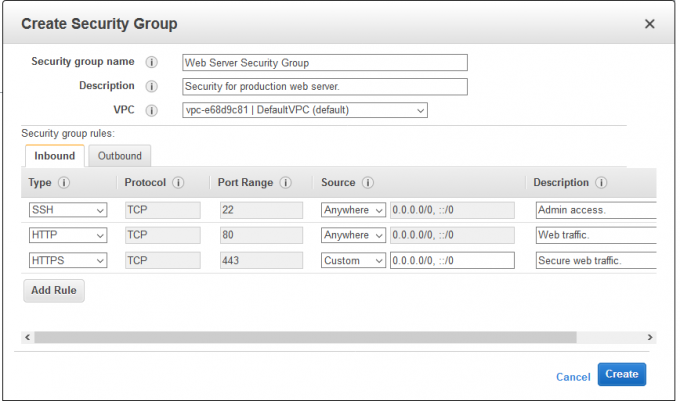

كيفية إنشاء مجموعات أمان AWS

هناك عدة طرق لإنشاء مجموعة أمان خدمة ويب Amazon ، إحداها من خلال وحدة إدارة AWS ، وطريقة أخرى هي عبر واجهة سطر أوامر Amazon Web Service (CLI).

في هذه المقالة ، سأوضح لك كيفية إنشاء مجموعة أمان من وحدة تحكم إدارة AWS.

- تسجيل الدخول إلى الخاص بك وحدة الإدارة في AWS.

- حدد خدمة EC2.

- حدد "مجموعات الأمان" ، ويمكن العثور عليها ضمن فئة "الشبكة والأمان".

- انقر فوق الزر "إنشاء مجموعة الأمان".

- أدخل اسم مجموعة الأمان ووصفها.

- حدد VPC المطابق الخاص بك.

- إضافة وتكوين القواعد الخاصة بك.

كيفية تكوين مجموعات أمان AWS وتحسينها

فيما يلي بعض النصائح حول تكوين مجموعات الأمان الجديدة في AWS ، وتحسين المجموعات الموجودة.

إزالة المجموعات غير المستخدمة

ربما تكون قد أنشأت مجموعة أمان لإجراء اختبار أثناء محاولة اكتشاف كيفية عمل مجموعات الأمان. يُنصح بإزالة / حذف أي مجموعة أمان غير مستخدمة.

تمكين التنبيه والتعقب

تأتي Amazon Web Services مزودة بأداة أنيقة تسمى AWS Cloudtrail تتيح لمستخدميها تتبع ، المراقبة المستمرة والاحتفاظ بنشاط الحساب المتعلق بالإجراءات التي يتم تنفيذها في AWS الخاص بك بنية تحتية.

تجنب حركة المرور الواردة عبر 0.0.0.0/0

كما ذكرنا سابقًا ، يجب أن يكون استخدام القيمة 0.0.0.0/0 في أي مكان على أساس الحاجة إلى فهم كامل لما تفعله.

ومع ذلك ، يوصى بالابتعاد عن هذا تمامًا لأنه قد ينتهي بكشف بيانات حساسة للعالم الخارجي.

من أفضل الممارسات منح حق الوصول إلى بروتوكول معين ونطاقات منافذ فقط ؛ هذا يضمن أنه سيتم إسقاط الحزم الواردة الأخرى.

أدوار مجموعات أمان Amazon Web Services

كما ذكرت سابقًا ، فإن مجموعات الأمان عبارة عن جدران حماية افتراضية وتتصرف على هذا النحو. توفير الأمان لمثيل Amazon Web Service EC2 الخاص بك عن طريق تصفية حركة المرور الواردة والصادرة على مستويي البروتوكول والمنافذ.

تختلف كل مجموعة أمان (اقرأ: جدار الحماية) قليلاً عن قوائم التحكم في الوصول إلى الشبكة (NACLs) لأنها لا تمتلك قاعدة "رفض". ما يعنيه هذا هو أنه سيتم إسقاط الحزم إذا لم تكن هناك قواعد محددة مخصصة لها.

عند إنشاء مجموعة أمان ، فإن هدفك الأساسي هو تقييد الوصول بحيث يمكنك أيضًا المساعدة في الحفاظ على حركة المرور التي تدخل وتخرج. يجب أيضًا أن تسعى جاهدًا لمنح كل مجموعة اسمًا ووصفًا مميزين للغاية لتقليل فرص الأخطاء.

قواعد مجموعة الأمان

تعد القواعد في مجموعات أمان Amazon Web Service الخاصة بك مجرد طريقة لتصفية حركة المرور الواردة والصادرة المسموح بها. يمكنك أيضًا اعتبارها طريقة لتفويض أو إبطال الوصول الوارد والصادر.

يمكنك منح الوصول إلى مجموعات أمان معينة أو عناوين IPv4 أو IPv4 أو CIDR محدد (التوجيه بين المجالات دون فئات) نطاق.

فيما يلي بعض قواعد مجموعة الأمان الأساسية:

- الوجهة التلقائية: عندما تضيف قاعدة مجموعة أمان باستخدام واجهة سطر أوامر Amazon Web Service (CLI) ، تقوم AWS تلقائيًا بتعيين كتلة CIDR الوجهة إلى نموذج أساسي.

- قواعد صارمة واردة: ينطبق هذا على أي مصدر لحركة المرور ينتقل إلى Virtual Private Cloud VPC. يمكن أن تكون هذه المصادر مجموعة أمان أخرى أو عنوان IPv4 أو IPv6 واحد.

- القواعد الصادرة: تتعامل القواعد الصادرة مع وجهة حركة المرور الواردة. يمكن توجيهها إلى مجموعة أمان مختلفة ، أو كتلة CIDR أو عنوان IPv4 أو IPv6 واحد.

تشتمل قواعد مجموعة الأمان الواردة والصادرة على خمسة حقول مختلفة: مصدر, بروتوكول, نطاق المنفذ & وصف.

مصدر

عادة ما يكون عنوان IP مخصصًا أو نطاق شبكة فرعية أو مجموعة أمان أخرى. يمكنك أيضًا منح الوصول إلى الإنترنت بالكامل إذا كنت تستخدم القيمة "في أي مكان (0.0.0.0/0)".

يجب أن يكون استخدام القيمة في أي مكان (0.0.0.0/0) على أساس الحاجة ، ويجب أن تفهم تمامًا ما ستدخل إليه.

بروتوكول

عادة ما تكون البروتوكولات افتراضية إلى TCP وتميل إلى أن تكون رمادية اللون. إذا كنت تعمل مع القواعد المخصصة التي قمت بإنشائها ، فيمكنك تعديل البروتوكولات لتناسب احتياجاتك.

نطاق المنفذ

نطاقات المنافذ عادة ما تكون معبأة مسبقًا. ومع ذلك ، يمكنك أن تقرر العمل مع نطاق منفذ مخصص من اختيارك.

الأوصاف

هذا هو الحقل الذي تدخل فيه وصفًا للقاعدة التي قمت بإنشائها. قد يكون من المفيد جعلها مفصلة.

خدمة أمازون ويب تضع مجموعات الأمان قدرًا كبيرًا من القوة بين يديك ، مع ضمان بقاء الأشياء آمنة ومأمونة.