Što je Qualcommov EDL način rada? Kako pristupiti?

Android Savjeti I Trikovi / / August 05, 2021

Možda ste nekoliko puta čuli riječ "Bootloader". Android uređaji s Qualcommovim čipsetom imaju PBL tj. Primary Boot Loader. Shvatite to kao dio vašeg čipseta koji pokreće vaš uređaj svaki put kad UKLJUČITE Android pametni telefon. Međutim, malo bi tko mogao znati da postoji i alternativni način pokretanja koji se naziva EDL način. EDL (način za hitno preuzimanje) na Qualcommovim čipsetima omogućuje OEM-u da flešira softver na uređaju u slučaju pokretanja ili opečenih uređaja. Imajte na umu da se ovo ne može izmijeniti i mora preuzeti potpunu kontrolu nad pohranom Android uređaja.

Proizvođači pametnih telefona poput OnePlus, Xiaomi itd. Objavili su softverski alat koji se naziva programeri koji koristi EDL i Firehouse protokol za debrikiranje uređaja. Firehouse može izvoditi brojne naredbe, a također ima mogućnost pregleda podataka uređaja. I u ovom postu ćemo vas uputiti o tome što je Qualcommov EDL način i kako mu pristupiti. Dakle, bez daljnjeg odlaganja, krenimo izravno u sam članak:

Što je Qualcommov EDL način rada? Kako pristupiti?

Prije nego što prijeđemo na detalje EDL načina, potrebno je to shvatiti prema istraživačima sigurnosti Roee Hay (@roeehay) i Noam Hadad iz Aleph Research je izašao s teorijom da kritične ranjivosti pomoću ovog načina rada daju hakeru puni pristup vašem pametnom telefonu. Međutim, ova metoda zahtijeva fizički pristup uređaju, ali ipak je opasna i ne može se popraviti. Popis uređaja na koje utječe ovaj exploit možete pogledati u nastavku:

- LG G4

- Nokia 6 (d1c)

- Nokia 5

- Nexus 6 (shamu)

- Nexus 6P (ribolovac)

- Moto G4 Plus

- OnePlus 5 (cheeseburger)

- OnePlus 3T

- OnePlus 3

- OnePlus 2

- OnePlus X

- OnePlus Jedan

- ZTE Axon 7

- ZUK Z1

- ZUK Z2

- Xiaomi Note 5A (ugglite)

- Xiaomi Note 5 Prime (ugg)

- Xiaomi Note 4 (mido)

- Xiaomi Note 3 (jason)

- Xiaomi Note 2 (škorpion)

- Xiaomi Mix (litij)

- Xiaomi Mix 2 (hiron)

- Xiaomi Mi 6 (sagit)

- Xiaomi Mi 5s (jarac)

- Xiaomi Mi 5s Plus (natrij)

- Xiaomi Mi 5x (tiffany)

- Xiaomi Mi 5 (blizanci)

- Xiaomi Mi 3 (cancro)

- Xiaomi Mi A1 (tissot)

- Xiaomi Mi Max2 (kisik)

- Xiaomi Redmi Note 3 (kenzo)

- Xiaomi Redmi 5A (riva)

- Xiaomi Redmi 4A (ružičasti)

Redoslijed pokretanja Qualcommovog Android telefona - objašnjeno

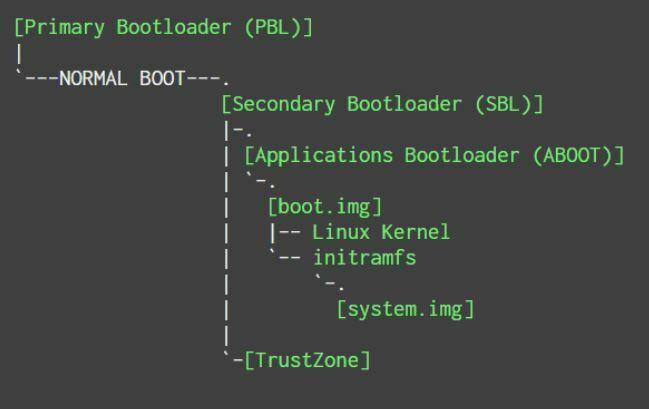

SBL (Software Bootloader) provjerava se autentičnost prije nego što se učita na memorijski čip imem. Za naivne, imem je brzi čip koji se koristi za otklanjanje pogrešaka i DMA (izravan pristup memoriji) i ekskluzivan je za Qualcommove čipsetove. Osim toga, u nekim se uređajima nalazi XBL (opsežni bootloader) u kojem je postupak pokretanja isti. SBL ili XBL tada pokreću ABOOT (Android Bootloader) nakon čega se implementira Fastboot. SBL ili XBL (u nekim prilikama) provjeravaju autentičnost potpisanog ili nepotpisanog ABOOT-a.

Jednom provjeren, ABOOT zatim provjerava / pokreće i / oporavlja autentičnost prije pokretanja Linux kernela. Tada se izvode neke sistemske operacije, a zatim se izvršavanje koda prenosi na jezgru. U stvari, kada otključamo pokretački program uređaja, onemogućamo ovu značajku ABOOT-a za provjeru autentičnosti.

Kako dobiti pristup?

Sada, nakon što dobijete neke informacije o redoslijedu pokretanja Android uređaja s Qualcommovim pogonom, krenimo na korake za pristup načinu EDL. Važno je napomenuti da Nokia uređaj ima kratke igle poznate kao "ispitne točke" prisutne na matičnoj ploči. Štoviše, uređajima koji imaju sigurnosnu zakrpu iz prosinca 2017. bilo je lakše dobiti pristup EDL-u jednostavnim pokretanjem naredbe "adb reboot edl".

Ostali pametni telefoni koriste kabel s dubokom bljeskalicom koji ima određene igle za pokretanje u EDL načinu. Postoje neki stari Xiaomi telefoni, zajedno s Nokijama 5 i 6, koji mogu koristiti ovaj kabel.

U stvari, EDL način rada može se koristiti na nekoliko načina. Jedan od najčešćih načina je debrigiranje uređaja silom. Najgori scenarij može biti da će ABOOT odbiti softver koji nije službeno potpisan. Osim toga, zapravo je moguće dobiti potpunu kontrolu nad OnePlus 3 / 3T uređajima. U osnovi postoje dvije važne naredbe koje su potrebne da bi metoda funkcionirala:fastboot oem disable_dm_verityfastboot oem 4F500301 / 2

Ispod su koraci koji vam omogućuju pristup EDL-u na vašim OnePlus 3 i 3T.

- Prvo se trebate pokrenuti u EDL načinu.

- Sada morate preuzeti sliku sustava nižu verziju od OxygenOS 4.0.2.

- Zatim, bljesnite aboot.bin kroz Firehose.

- Imajte na umu da aboot.bin implementira Fastboot.

- Sada možete onemogućiti sigurno pokretanje i otključati bootloader bez brisanja uređaja jednostavnim korištenjem dviju gore spomenutih naredbi Fastboot.

Prije toga, OnePlus je dvije opasne naredbe Fastboot ostavljao ranjivima, jednu koja otključava pokretač, a druga onemogućava sigurno pokretanje. Hakeri mogu iskoristiti ovu situaciju i instalirati stariju verziju slike sustava kako bi dobili pristup uređaju samo uz pomoć gore spomenutih naredbi. Firehouse radi putem Qualcommovog Sahara protokola koji kada je povezan s uređajem djeluje kao SBL preko USB-a. To mnogi programeri koriste za prijavu u EDL način kako bi stekli puni pristup uređaju.

Pa, evo vam s moje strane u ovom postu. Nadam se da vam se svidjelo i da ste mogli pristupiti EDL načinu rada na OnePlus 3 / 3T. Javite nam u komentarima u nastavku ako naiđete na bilo kakve probleme. Do sljedećeg posta... Živjeli!

Izvor: XDA

Digital Sigurni marketinški direktor Six Sigme i Googlea koji je radio kao analitičar za Top MNC. Ljubitelj tehnologije i automobila koji voli pisati, svirati gitaru, putovati, voziti bicikl i opustiti se. Poduzetnik i bloger.

![Kako instalirati Stock ROM na Tecno F1 [datoteka firmvera]](/f/6a9f5e82a02c76a6ed93676548c2c3a5.jpg?width=288&height=384)