Kāds ir Qualcomm EDL režīms? Kā mēs piekļūstam?

Android Padomi Un Ieteikumi / / August 05, 2021

Iespējams, esat dzirdējis vārdu “Bootloader” vairākas reizes. Android ierīcēs ar Qualcomm mikroshēmojumu ir PBL, t.i., primārais sāknēšanas iekrāvējs. Saprotiet to kā mikroshēmojuma daļu, kas ieslēdz jūsu ierīci ikreiz, kad ieslēdzat savu Android viedtālruni. Tomēr daži varētu zināt, ka pastāv arī alternatīvs sāknēšanas režīms, ko sauc par EDL režīmu. EDL (avārijas lejupielādes režīms) Qualcomm mikroshēmojumos ļauj oriģināliekārtu ierīcē mirgot programmatūru, ja tiek sāknēšanas cilpa vai ķieģeļu ierīces. Paturiet prātā, ka to nevar mainīt, un tam pilnībā jāpārvalda Android ierīces krātuve.

Viedtālruņu ražotāji, piemēram, OnePlus, Xiaomi, utt., Ir izlaiduši programmatūras rīku, ko sauc par programmētājiem, kas ierīces atvienošanai izmanto EDL un Firehouse protokolu. Firehouse var izpildīt vairākas komandas, kā arī spēj pārbaudīt ierīces datus. Šajā amatā mēs palīdzēsim jums uzzināt, kas ir Qualcomm EDL režīms un kā mēs tam piekļūstam. Tātad, bez jebkādām papildu problēmām, ļaujiet mums tieši iekļūt pašā rakstā:

Kas ir Qualcomm EDL režīms? Kā mēs piekļūstam?

Pirms mēs dodamies pie EDL režīma detaļām, ir jāsaprot, ka, pēc drošības pētnieku domām Roee Hay (@roeehay) un Noam Hadad no Aleph Research nāca klajā ar teoriju, ka kritiskās ievainojamības, izmantojot šo režīmu, ļauj hakerim pilnībā piekļūt jūsu viedtālrunim. Tomēr šai metodei nepieciešama fiziska piekļuve ierīcei, tomēr tā ir bīstama un to nevar aizlāpīt. Tālāk varat apskatīt to ierīču sarakstu, uz kurām attiecas šī izmantošana.

- LG G4

- Nokia 6 (d1c)

- Nokia 5

- Nexus 6 (šamu)

- Nexus 6P (makšķernieks)

- Moto G4 Plus

- OnePlus 5 (siera burgers)

- OnePlus 3T

- OnePlus 3

- OnePlus 2

- OnePlus X

- OnePlus One

- ZTE Axon 7

- ZUK Z1

- ZUK Z2

- Xiaomi 5. piezīme (ugglite)

- Xiaomi 5. piezīme Prime (ugg)

- Xiaomi 4. piezīme (mido)

- Xiaomi 3. piezīme (jason)

- Xiaomi 2. piezīme (skorpions)

- Xiaomi Mix (litijs)

- Xiaomi Mix 2 (chiron)

- Xiaomi Mi 6 (sagit)

- Xiaomi Mi 5s (mežāzis)

- Xiaomi Mi 5s Plus (natrium)

- Xiaomi Mi 5x (tiffany)

- Xiaomi Mi 5 (dvīņi)

- Xiaomi Mi 3 (cancro)

- Xiaomi Mi A1 (tissot)

- Xiaomi Mi Max2 (skābeklis)

- Xiaomi Redmi 3. piezīme (kenzo)

- Xiaomi Redmi 5A (riva)

- Xiaomi Redmi 4A (rozā)

Qualcomm Android Phone sāknēšanas secība - paskaidrots

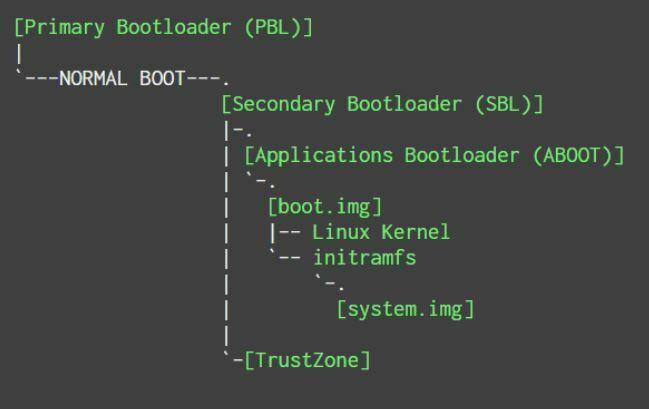

SBL (programmatūras sāknēšanas programma) ir autentiskuma pārbaude, pirms tā tiek ielādēta atmiņas mikroshēmas imemā. Lai uzskatītu, ka imem ir ātrs mikroshēma, ko izmanto atkļūdošanai un DMA (tiešai piekļuvei atmiņai) un kas ir ekskluzīvs Qualcomm mikroshēmojumiem. Turklāt dažās ierīcēs ir atrodams XBL (plašs sāknēšanas ielādētājs), kurā sāknēšanas process ir vienāds. Pēc tam SBL vai XBL palaiž ABOOT (Android Bootloader), pēc kura tiek ieviesta Fastboot. SBL vai XBL (dažos gadījumos) pārbauda parakstītā vai neparakstītā ABOOT autentiskumu.

Pēc autentifikācijas ABOOT pirms Linux kodola palaišanas pārbauda / boot un / recovery autentiskumu. Tad tiek veiktas dažas sistēmas darbības, un pēc tam koda izpilde tiek pārsūtīta uz kodolu. Patiesībā, kad mēs atbloķējam ierīces sāknēšanas programmu, mēs atspējojam šo ABOOT autentiskuma pārbaudes funkciju.

Kā iegūt piekļuvi?

Tagad, kad jums ir pieejama informācija par Qualcomm darbināmas Android ierīces sāknēšanas secību, tad dodieties uz soļiem, lai piekļūtu EDL režīmam. Konkrēti, Nokia ierīcē ir īsas tapas, kas pazīstamas kā “testa punkti”, kas atrodas galvenajā panelī. Turklāt ierīcēm ar 2017. gada decembra drošības plāksteri bija vieglāk piekļūt EDL, vienkārši palaižot komandu “adb reboot edl”.

Citi viedtālruņi izmanto “dziļas zibspuldzes” kabeli, kuram ir noteiktas tapas, lai sāktu EDL režīmā. Ir daži veci Xiaomi tālruņi kopā ar Nokia 5 un 6, kas var izmantot šo kabeli.

Patiesībā EDL režīmu var izmantot vairākos veidos. Viens no izplatītākajiem veidiem ir atvienot ierīci, piespiežot tās mirgot. Sliktāks scenārijs var būt tāds, ka ABOOT noraidīs programmatūru, kas nav oficiāli parakstīta. Turklāt faktiski ir iespējams iegūt pilnu kontroli pār OnePlus 3 / 3T ierīcēm. Metodes darbībai ir nepieciešamas divas svarīgas komandas:ātrās sāknēšanas oem disable_dm_verityfastboot oem 4F500301 / 2

Tālāk ir norādītas darbības, kas ļauj piekļūt EDL ierīcēs OnePlus 3 un 3T.

- Pirmkārt, jums jāstartē EDL režīmā.

- Tagad jums ir jālejupielādē zemāka sistēmas attēla versija nekā OxygenOS 4.0.2.

- Pēc tam mirgo aboot.bin caur Firehose.

- Paturiet prātā, ka aboot.bin ievieš Fastboot.

- Tagad jūs varat atspējot drošu sāknēšanu un atbloķēt sāknēšanas ielādētāju, nenoslaukot ierīci, vienkārši izmantojot divas iepriekš minētās Fastboot komandas.

Iepriekš OnePlus atstāja divas bīstamas Fastboot komandas neaizsargātas, vienu, kas atbloķē sāknēšanas ielādētāju, bet otra atspējo drošu sāknēšanu. Hakeri var izmantot šo situāciju un instalēt vecāku sistēmas attēla versiju, lai piekļūtu ierīcei tikai ar iepriekš minēto komandu palīdzību. Firehouse darbojas, izmantojot Qualcomm Sahara protokolu, kas, savienojot to ar ierīci, darbojas kā SBL, izmantojot USB. To izmanto daudzi programmētāji, lai pieteiktos EDL režīmā, lai iegūtu pilnīgu piekļuvi ierīcei.

Tātad, jums tas ir no manas puses šajā amatā. Es ceru, ka jums, puiši, tas patika un jūs varējāt piekļūt EDL režīmam OnePlus 3 / 3T. Informējiet mūs zemāk esošajos komentāros, ja rodas kādas problēmas. Līdz nākamajam ierakstam... Priekā!

Avots: XDA

Six Sigma un Google sertificēts digitālais tirgotājs, kurš strādāja par analītiķi Top MNC. Tehnoloģiju un automašīnu entuziasts, kuram patīk rakstīt, spēlēt ģitāru, ceļot, braukt ar velosipēdu un atpūsties. Uzņēmējs un Emuāru autors.

![Kā instalēt Stock ROM uz Sky Elite 5.0L Plus [Firmware File / Unbrick]](/f/d06ba18b2b1d87b0dec426277af6e072.jpg?width=288&height=384)